- Siswa mengerti dan paham tentang materi firewall khususnya packet filtering.

- Siswa dapat membangun sistem keamanan jaringan sederhana dengan packet filtering.

- Siswa dapat membuat chain dan rule dalam tabel sebelum diimplementasikan.

- Siswa dapat melakukan konfigurasi packet filtering pada OS Linux dengan menggunakan perintah iptables.

Penapisan paket

Penapisan paket (bahasa Inggris: Packet filtering) adalah mekanisme yang dapat memblokir paket-paket data jaringan yang dilakukan berdasarkan peraturan yang telah ditentukan sebelumnya. Packet filtering adalah salah satu jenis teknologi keamanan yang digunakan untuk mengatur paket-paket apa saja yang diizinkan masuk ke dalam sistem atau jaringan dan paket-paket apa saja yang diblokir. Packet filtering umumnya digunakan untuk memblokir lalu lintas yang mencurigakan yang datang dari alamat IP yang mencurigakan, nomor port TCP/UDP yang mencurigakan, jenis protokol aplikasi yang mencurigakan, dan kriteria lainnya.

Akhir-akhir ini, fitur packet filtering telah dimasukkan ke dalam banyak sistem operasi (IPTables dalam GNU/Linux, dan IP Filter dalam Windows) sebagai sebuah fitur standar, selain tentunya firewall dan router.

Implementasi

Packet filtering terbagi menjadi dua jenis, yakni:

◦ Static packet filtering (Penapisan paket statis)

◦ Dynamic packet filtering (Penapisan paket dinamis), atau sering juga disebut sebagai Stateful Packet Filter.

IPTables

IPTables memiliki tiga macam daftar aturan bawaan dalam tabel penyaringan,

daftar tersebut dinamakan rantai firewall (firewall chain) atau sering disebut

chain saja. Ketiga chain tersebut adalah INPUT, OUTPUT dan FORWARD.

Pada diagram tersebut, lingkaran menggambarkan ketiga rantai atau chain. Pada saat sebuah paket sampai pada sebuah lingkaran, maka disitulah terjadi proses penyaringan. Rantai akan memutuskan nasib paket tersebut. Apabila keputusannnya adalah DROP, maka paket tersebut akan di-drop. Tetapi jika rantai memutuskan untuk ACCEPT, maka paket akan dilewatkan melalui diagram tersebut Sebuah rantai adalah aturan-aturan yang telah ditentukan.Setiap aturan menyatakan “jika paket memiliki informasi awal (header) seperti ini, maka inilah yang harus dilakukan terhadap paket”. Jika aturan tersebut tidak sesuai dengan paket, maka aturan berikutnya akan memproses paket tersebut. Apabila sampai aturan terakhir yang ada, paket tersebut belum memenuhi salah satu aturan, maka kernel akan melihat kebijakan bawaan (default) untuk

memutuskan apa yang harus dilakukan kepada paket tersebut. Ada dua kebijakan bawaan yaitu default DROP dan default ACCEPT.

ALAT & BAHAN

- 1 unit PC

- Virtual Machine

- OS Windows Server 2003

1. Buatlah jaringan seperti topologi pada gambar 1.0

Gambar 1.0

2. Buatlah tabel chain dan rule yang akan diimplementasikan pada topologi yang akan digunakan, seperti tabel 1.0Tabel 1.0

3. Lakukan konfigurasi IP Address pada setiap host :a. Host LAN 1

eth1 : 10.200.74.2/24

Gateway : 10.200.74.1

b. Host LAN 2

eth1 : 192.168.1.2/24

Gateway : 192.168.1.1

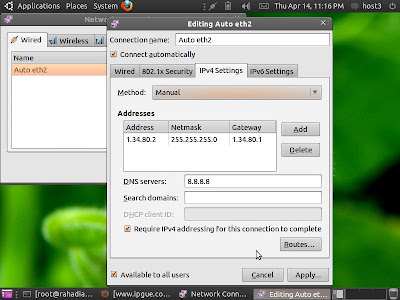

c. Host LAN 3

eth1 : 1.34.80.2/24

Gateway : 1.34.80.1

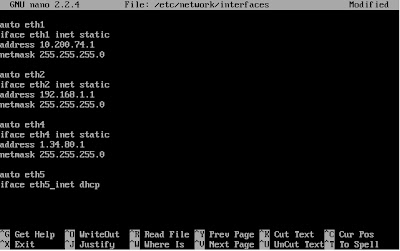

d. Firewall

eth1 : 10.200.74.1/24

eth2 : 192.168.1.1/24

eth4 : 1.34.80.1/24

eth5 : DHCP

4. Lakukan pengecekan awal bahwa setiap firewall dan sistem packet filtering belum diimplementasikan. Artinya antar jaringan masih bebas untuk melakukan koneksi apapun satu sama lain.

5. Lakukan konfigurasi packet filtering sesuai dengan tabel 1.0 dengan memasukan perintah berikut :

a. iptables –t nat –A POSTROUTING –o –eth5 –j SNAT –to 172.16.16.19

b. iptables –A FORWARD –s 1.34.80.0/24 –p icmp –d 10.200.74.0/24 –j DROP

c. iptables –A FORWARD –s 1.34.80.0/24 –p icmp –d 192.168.1.0/24 –j DROP

d. iptables –A FORWARD –s 192.168.1.0/24 –p tcp –d 0/0 --dport 80 –j LOG

e. iptables –A FORWARD –s 192.168.1.0/24 –p tcp –d 1.34.80.0/24 -- dport 139 –j LOG

f. iptables –A FORWARD –s 10.200.74.0/24 –p tcp –d 1.34.80.0/24 -- dport 22 -j LOG

g. iptables –A FORWARD –s 10.200.74.0/24 -p tcp -d 192.168.1.0/24 -- dport 22 -j DROP

h. iptables -A FORWARD -s 0/0 -d 0/0 -j ACCEPT

5. Lakukan pengetesan terhadap jaringan yang sudah terkonfigurasi firewall dan packet filteringnya.

HASIL PENGAMATAN

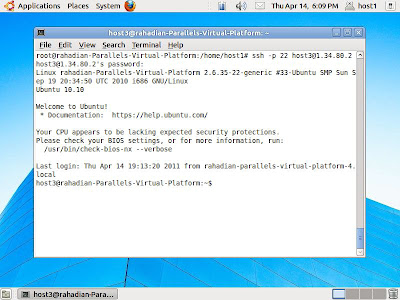

1. Kondisi jaringan dan koneksi antar host sebelum firewall dan packet filtering diimplementasikan :

a. Host LAN 1

- Tidak adanya koneksi ke Internet

- SSH ke jaringan 192.168.1.0/24

- SSH ke jaringan 1.34.80.0/24

b. Host LAN 2

- Tidak adanya koenksi ke internet

- Melakukan file sharng Samba dengan jaringan 192.168.1.0/24

- Tidak adanya koneksi internet

- Melakukan pinging ke jaringan 10.200.74.0/24

- Melakukan pinging ke jaringan 192.168..0/24

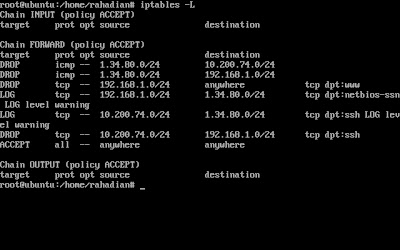

- Tabel IP Filter sebelum konfigurasi packet filtering

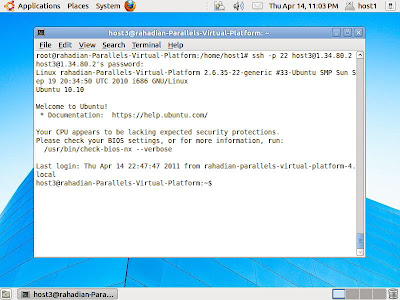

a. Host LAN 1

- Adanya koneksi ke Internet

- Tidak bisa SSH ke jaringan 192.168.1.0/24

- SSH ke jaringan 1.34.80.0/24 dan kegiatan dicatat oleh firewall

- Adanya koenksi ke internet tapi tidak bisa melakukan browsing

- Melakukan file sharng Samba dengan jaringan 192.168.1.0/24 dan kegiatan dicatat oleh firewall

- Adanya koneksi internet

- Tidak bisa melakukan pinging ke jaringan 10.200.74.0/24

- Tidak bisa melakukan pinging ke jaringan 192.168..0/24

- Tabel IP Filter sesudah konfigurasi packet filtering

KESIMPULAN

- Jika action yang akan digunakan pada suatu chain, adalah ACCEPT maka default chain terakhir harus DROP, begitu pula sebaliknya. Jadi, tidak boleh ada action pada suatu chain yang sama dengan action chain pada default terakhir.

- Peraturan yang akan disusun pada IP filter, dilihat dari prioritas keamanan yang akan diimplementasikan.

- Chain default harus selalu disertakan di akhir tabel IP filter.

Tidak ada komentar:

Posting Komentar